Nếu người dùng thường bị nhiễm mã độc tống tiền qua email hoặc các bộ kit tấn công trên các trang web, thì loại tấn công mới đối với các thiết bị NAS tiếp cận theo một phương thức khác. Các nhà lập trình mã độc tống tiền quét các dải địa chỉ IP để tìm các thiết bị NAS có thể truy cập qua trang web.

Mặc dù chỉ có thể truy cập vào những giao diện web được bảo vệ bằng mã xác thực, số lượng thiết bị có tích hợp phần mềm và khai thác những lỗ hổng trong các thiết bị này. Việc này giúp cho những kẻ tấn công có điều kiện tải một Trojan có mã tấn công, và sẽ mã hóa tất cả dữ liệu trên các thiết bị có kết nối với thiết bị NAS.

“Trước đây, việc mã độc tống tiền mã hóa nhắm đến các thiết bị NAS hầu như không rõ ràng. Nhưng chỉ trong năm nay, chúng tôi đã phát hiện được một số họ mã độc tống tiền mới chỉ tập trung vào các thiết bị NAS. Phương thức tấn công hiện nay cho thấy những kẻ tấn công đã kiếm được kha khá lợi nhuận, chủ yếu từ những người dùng hoàn toàn không có sự chuẩn bị để đối phó với những đợt tấn công này”, Fedor Sinitsyn – nhà nghiên cứu bảo mật tại Kaspersky - cho biết.

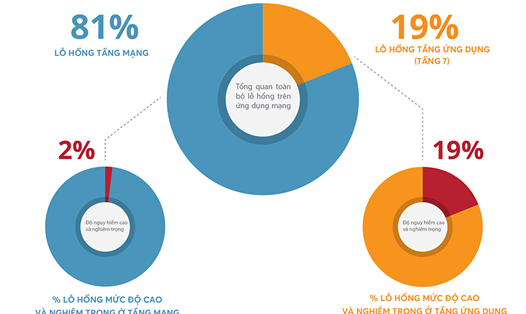

Trong quí III/2019, 229.643 người dùng trên toàn thế giới đã bị tấn công bởi mã độc tống tiền mã hóa, ít hơn 11% so với cùng kỳ năm ngoái. Mặc dùng số lượng người dùng bị nhiễm mã độc giảm, nhưng báo cáo cho thấy số lượng biến thể mới của mã độc tống tiền mã hóa đã tăng từ 5.195 trong quí III/2018 lên 13.138 trong quí III/2019 và đạt mức tăng 153%. Mức tăng này báo hiệu các tội phạm mạng quan tâm đến loại mã độc này như một phương thức kiếm tiền.

Trong quí III/2019, Việt Nam xếp thứ 24 trên thế giới về số lượng tấn công mã độc tống tiền. Dữ liệu từ Kaspersky cho thấy lượng người dùng ở Việt Nam bị nhiễm mã độc tống tiền trong quí III/2019 đã tăng nhẹ so với cùng kỳ năm 2018 (từ 2,1% lên 2,2%).